type

Post

status

Invisible

date

Dec 5, 2025

slug

trp

summary

Cyberthreat AI EnabledAnalysis Platform是一款集威胁情报自动化分析、企业防御能力评估、实时威胁监控与预警于一体的智能化安全研判系统。平台深度融合生成式 AI(LLM)与自然语言处理技术,不仅能从非结构化情报中提取 TTPs 和 IOCs,更能结合企业自身的防御画像(Defense Profile),自动评估防御覆盖度并生成针对性的防御差距分析报告。

tags

人工智能

推荐

category

技术文档

icon

password

Description

简介

这是一款专为安全分析师打造的智能化威胁情报分析系统。

在面对冗长、复杂的威胁情报报告(PDF/文档)时,TRP 平台利用先进的 AI 技术,协助您在几分钟内完成阅读、研判和防御部署。产品的目标是将非结构化的文本转化为可视化的攻击链图谱和可执行的防御规则,大幅提升威胁分析师的响应效率。

核心价值

自动化研判: 从上传文档到获取分析结果,全程自动化。

深层洞察: 识别报告中未明说的隐蔽攻击手法(TTPs)。

可视化分析: 交互式图谱,一眼看穿攻击链路。

即刻防御: 自动生成 Sigma 规则和防御脚本,直接用于 SIEM/SOAR。

企业防御差距分析:不仅分析“攻击者做了什么”,更分析“我们能否防住”。

RSS 威胁监控与预警:实时聚合来自 The Hacker News, 厂商博客等多源情报。

平台的核心 AI 逻辑可以总结为:“多模态输入处理 + 结构化 Prompt 提取 + 多步推理链 + 领域知识库对撞”。通过极其精细的上下文工程(Context Engineering)和逻辑编排(Orchestration)以及RAG技术实现了极高的产品落地价值。

本产品在AI部分的的核心思路是上下文工程(Context Engineering)

上下文工程是 2025 年大语言模型(LLM)领域最前沿的研究方向之一,其核心思想是从简单的“提示词工程(Prompt Engineering)”转向对模型输入信息的系统化架构、检索与动态管理。

快速开始

登录系统

访问平台地址,使用管理员分配的账号进行登录。

普通用户: 仅可访问分析台和历史记录。

管理员: 额外拥有用户管理和系统配置权限。

界面概览

系统主要包含两个核心工作区:

A. 研判门户 (首页)

登录后默认进入此页面,用于实时情报监控。

- 左侧边栏: 威胁情报订阅源列表 (RSS Feeds)。

- 中央区域: 实时情报文章流。点击每条情报右侧的“研判”按钮,可立即对该文章启动 AI 分析。

- 顶部导航: 点击“情报分析工作台”按钮可进入独立分析模式。

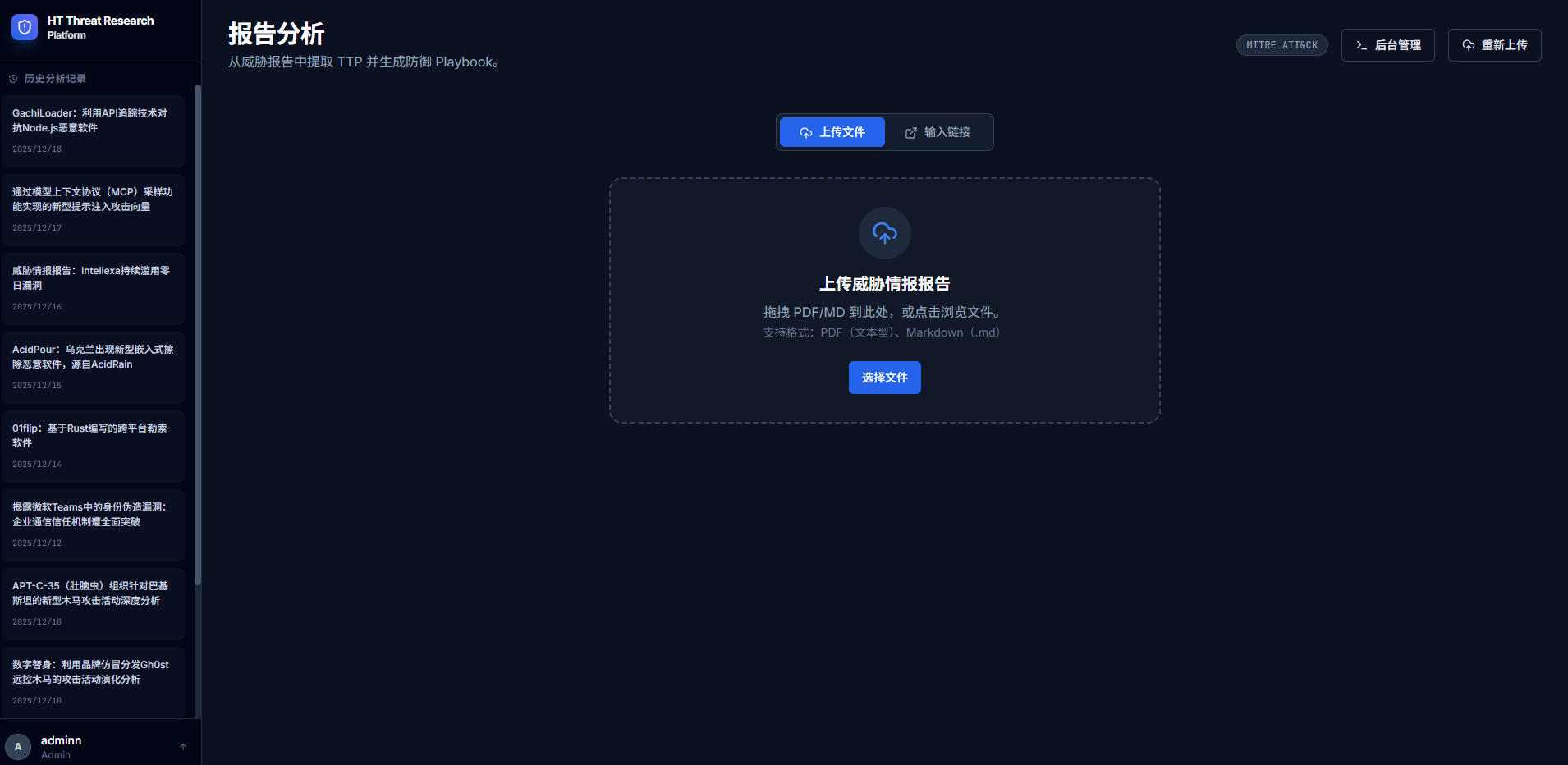

B. 情报分析工作台

用于深度研判与历史记录管理。

- 左侧边栏 (History): 历史分析记录库,支持快速回溯过往报告。

- 中央工作区: 核心交互区域,支持上传 PDF/Markdown 文件或输入 URL 进行分析,并展示 TTPs、攻击链图谱及防御建议等结果。

Dashboard 视图

集成 DashboardView 组件,作为系统的核心态势感知面板,提供关键威胁指标的可视化展示。

Dashboard 采用 Grid 网格布局 ,针对宽屏显示器进行了高度优化,将屏幕划分为上下两大功能区,确保核心信息一屏尽览。

- 攻击链分布 (AttackChainChart) :展示近期威胁在 Kill Chain 各阶段的分布情况。

- 活跃攻击组织云 (AttackGroupsCloud) :通过词云形式直观展示当前高频活动的 APT 组织。

- 每日情报简报 (DailyBrief) :AI 自动生成的每日威胁摘要,快速掌握当日核心风险。

- 行业受影响分布 (IndustryDistributionChart) :统计不同行业受到的威胁占比。

- 快速检索 :提供 IOC (信标) 和全文搜索入口,支持快速回溯历史情报。

情报分析流程

只需简单三步,即可完成一份深度情报研判:

第一步:导入情报

您可以选择以下三种方式导入情报:

A. 上传文件 (Tab: 上传文件)

- 将 PDF 或 Markdown 文件拖拽至上传区域,或点击选择文件。

- 支持格式: PDF 文档、Markdown (.md) 文本。

- 解析能力: 系统支持 Doc2x (默认) 或 MinerU 解析引擎,精准还原文档结构。

B. 输入链接 (Tab: 输入链接)

- 切换至“输入链接”标签页。

- 输入文章的 URL 地址,点击“抓取并分析”。

- 预览确认: 系统集成 Jina Reader 自动抓取网页内容并清洗为高质量 Markdown,预览确认无误后开始分析。

C. 在研判门户选择适当的威胁情报报告,点击“研判”按钮

- 系统会立即抓取该 RSS 文章全文,并自动进入 AI 分析流程,无需手动上传文件或输入链接。

- 分析完成后,您可直接在工作台查看所有结果,也可在“历史记录”中随时回溯。

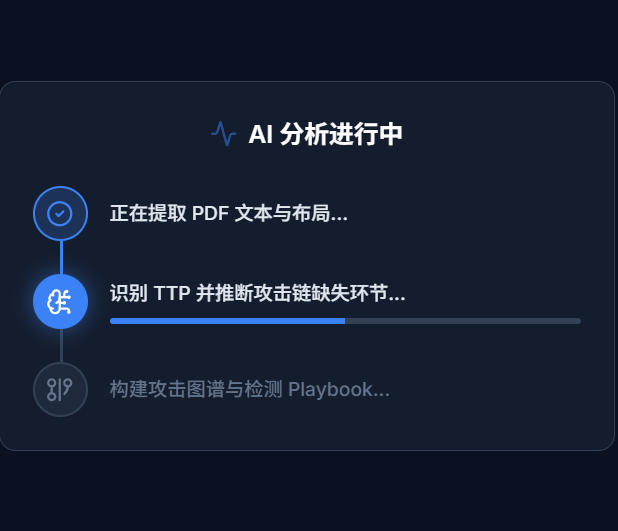

第二步:智能分析 (AI Pipeline)

文件上传后,系统会自动启动 AI 分析流程,包含以下阶段:

- 文档解析: 提取文本与结构。

- TTP 提取与推理: AI 阅读全文,识别显性及隐性攻击技术。

- IOC 抽取: 搜集 IP、域名、URL 和哈希值。

- 防御生成: 编写针对性的防御剧本 (Playbook)。

- 攻击链构建: 生成可视化的攻击路径图。

- 差距评估: 基于企业画像评估防御覆盖情况。

第三步:查阅分析结果

分析完成后,通过下方 Tab 栏切换查看不同维度的分析结果:

A. 报告预览 (Report)

- 智能摘要: AI 生成的结构化中文摘要,快速了解事件全貌。

B. TTP 提取与推理 (TTPs)

- 展示提取出的 MITRE ATT&CK 技术点。

- 区分“显性提取”(蓝色)与“隐性推断”(橙色)。

- 导出 Navigator Layer: 点击右上角按钮,可导出 JSON 文件,直接导入 MITRE ATT&CK Navigator 进行热力图展示。

C. 攻击链视图 (Attack Graph)

- 交互式图谱: 展示攻击路径的动态流程图。这是平台的核心视图。我们为您生成了一张动态的攻击路径图。

交互操作: 支持缩放、拖拽平移、全屏查看。

节点详情: 将鼠标悬停在任意节点上,可查看:

技术描述: 该攻击手法的具体定义。

原文证据: AI 判断的依据片段。

推理逻辑: AI 的思考过程(CoT),解释为什么判定为此类攻击。

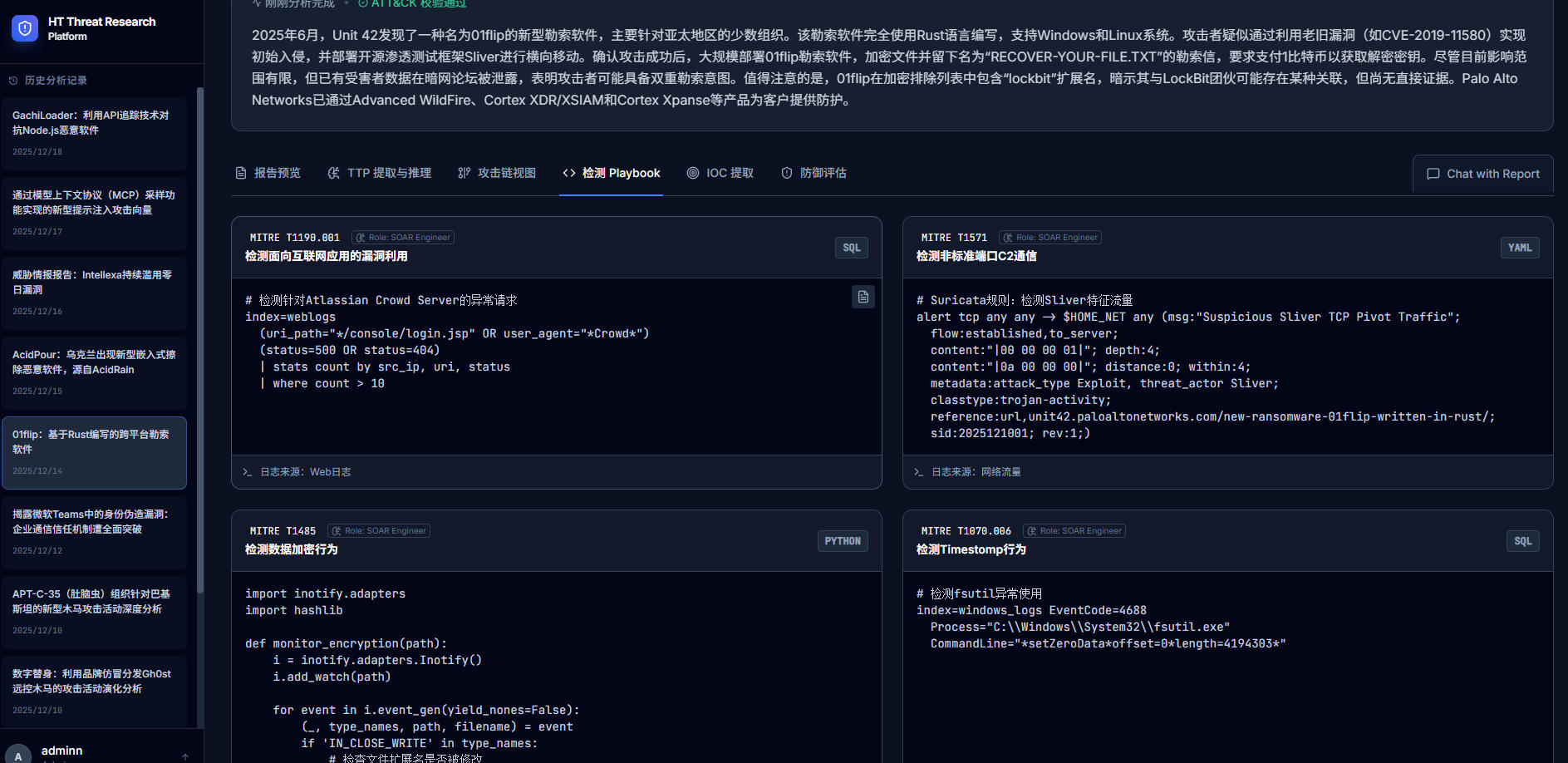

D. 检测 Playbook (Playbook)

- Sigma 规则: 标准化的检测规则,可直接导入 SIEM 系统。

- Python 脚本: 针对性的检测或处置脚本。

- 代码复制: 支持一键复制规则代码。

E. IOC 提取 (IOCs)

- 列表展示: 自动提取 IP、URL、Domain 和 Hash 值。

- 病毒分析: 点击 IOC 旁的搜索图标,直接跳转至 VirusTotal 查看情报信誉。

- 导出 IOC: 点击表头的下载按钮,可将所有 IOC 导出为文本文件,便于防火墙或 EDR 导入。

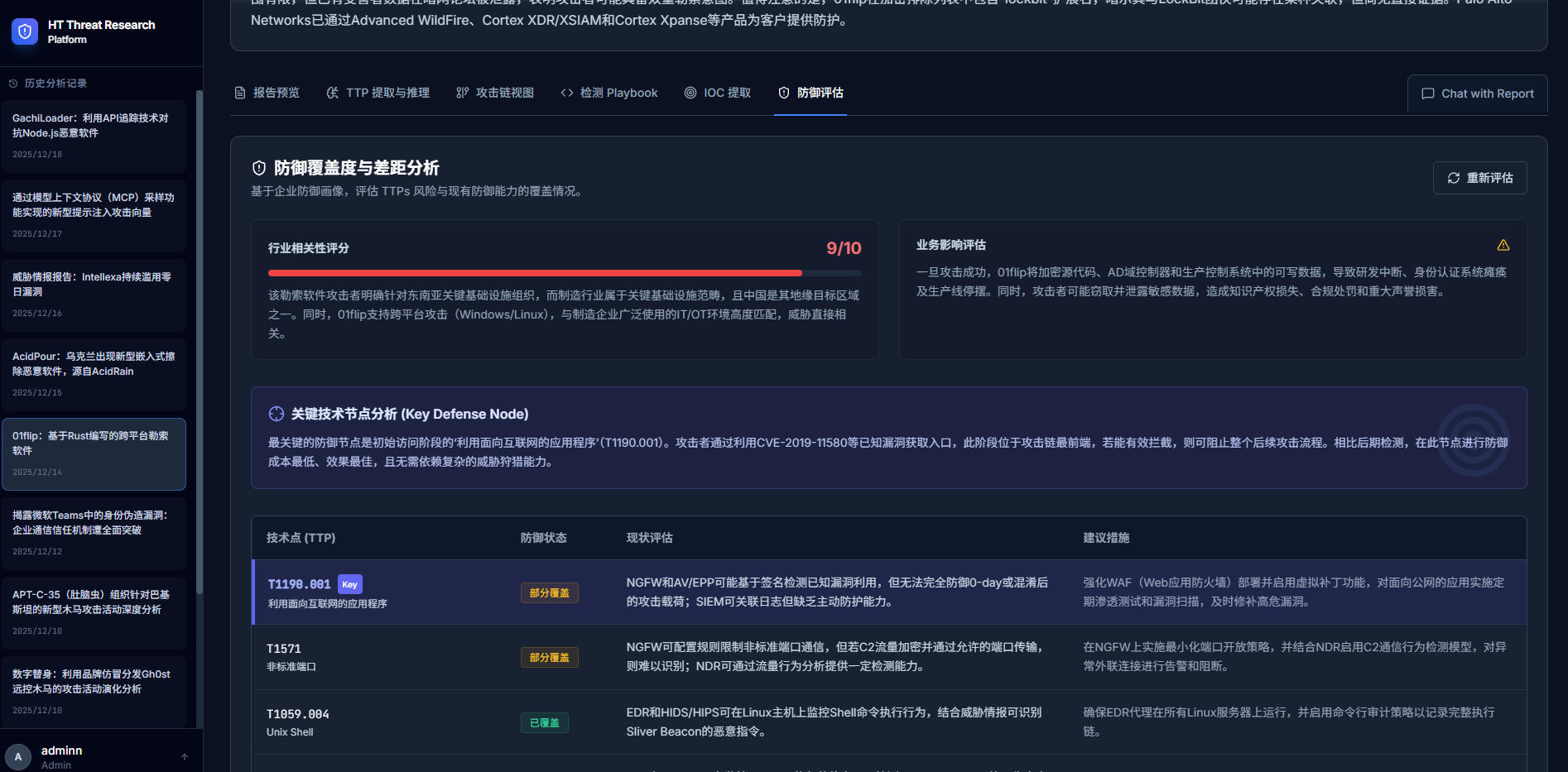

F. 防御覆盖度与差距分析 (Defense Assessment)

- 覆盖度评估: 基于后台配置的企业防御画像,自动评估当前防御体系对攻击技术的覆盖情况(已覆盖/部分覆盖/缺失)。

- 关键防御节点 (Critical Node): 识别攻击链中成本效益最高的阻断点,提供优先防御建议。

- 行业风险评分: 评估该威胁情报针对当前企业所属行业的风险等级。

- 差距矩阵: 详细列出每个 TTP 的防御状态及具体的改进建议。

进阶功能

Chat with Report (智能问答)

点击 Tab 栏右侧的 "Chat with Report" 按钮,唤起 AI 助手。

- 自由提问: 如“C2 协议特征是什么?”、“列出所有涉及的恶意软件家族”。

- 导出记录: 支持导出当前的对话记录。

- 清空记录: 随时开启新的对话。

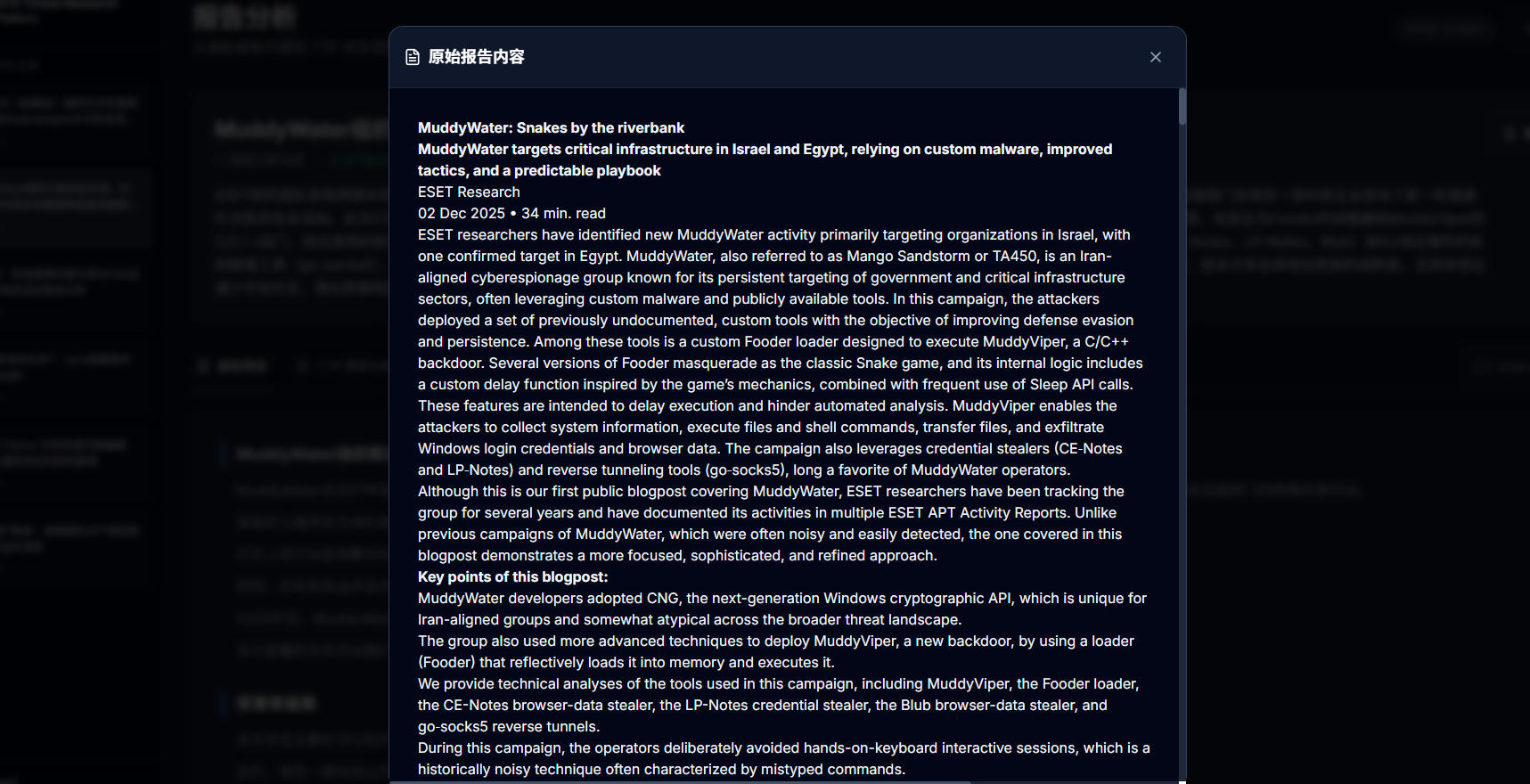

原始报告比对

在分析结果页面,随时点击“报告原文”按钮,弹窗展示原始文档内容,支持 Markdown 渲染,方便核对 AI 分析的准确性。

后台管理 (仅管理员)

管理员用户可通过右上角的“后台管理”按钮进入管理面板。

仪表盘 (Dashboard)

- 查看系统概览,包括用户总数、分析报告总数、API 调用统计等。

- 趋势监控: 查看近期 API 消耗与系统负载趋势。

用户管理 (Users)

- 用户列表: 查看所有注册用户及其状态。

- 创建用户: 添加新的分析师账号。

- 密码重置: 管理员可强制重置用户的登录密码,保障账号安全找回。

- 状态管理: 禁用/启用账号,删除违规账号。

- 头像管理: 为用户设置自定义头像。

环境配置 (Env Config)

- 在线修改系统环境变量(如 API Key、服务端口等),无需重启容器。

- 解析器切换: 支持在两种强大的 PDF 解析引擎间切换 (Doc2X / MinerU)。

- 外部API接口,生成token以供外部系统调用。

字段映射配置 (Field Mapping)

- 自定义映射: 允许用户在设置中上传或编辑自己企业的“字段映射表”(Mapping Scheme)。

- 规范对齐: 通过映射配置,确保系统生成的防御规则(如 Sigma)自动符合企业内部 SIEM 的字段命名规范。

RSS 威胁监控 (RSS & Notification)

- 订阅管理: 添加和管理威胁情报 RSS 源(如 The Hacker News),自定义抓取频率。

- 通知配置:

- 钉钉 Webhook: 配置钉钉机器人地址与安全关键词。

- 关键词监控: 设置敏感关键词(如 "Ransomware"),系统监测到命中标题时自动推送告警。

- 检查频率: 设置系统检查更新与推送通知的间隔。

企业防御画像 (Defense Profile)

- 基础信息: 配置企业所属行业(Industry)及关键资产(Key Assets,如 PII 数据、SWIFT 网关)。

- 安全能力: 勾选企业已部署的安全防御能力(如 NGFW, EDR, SIEM)。

- 差距分析基准: 此配置将作为“防御覆盖度与差距分析”模块的评估基准,请务必准确填写。

系统维护 (Maintenance)

- 系统日志: 查看系统运行日志,排查故障。

- 数据库备份: 一键下载数据库备份文件 (.db)。

- 数据库恢复: 支持上传 .db 文件覆盖当前数据(警告:此操作不可逆)。

- 空间清理: 清理过期的临时文件(如上传的 PDF),释放磁盘空间。

- 清空日志: 定期清理审计日志。

外部 API 接口

本模块允许第三方安全系统(如 SOC 平台、态势感知大屏、自动化编排工具 SOAR)通过标准 HTTP 接口,安全地获取本平台的威胁情报研判数据。

鉴权机制 (Authentication)

所有外部 API 请求均需通过 API Token 进行身份验证。

- Token 生成:

- 以管理员身份登录系统。

- 进入 后台管理 -> 环境参数配置。

- 在页面底部的 “外部 API 访问授权” 区域,选择有效期(30天/90天/1年/永久),点击 “生成新 Token”。

- 生成后请立即复制并妥善保管,Token 仅在生成时显示一次。

- 使用方式: 支持以下两种传参方式(推荐使用 Header 方式以提高安全性):

- 方式 A:HTTP Header(推荐)

- 方式 B:URL Query Parameter

接口列表 (Endpoints)

基础路径 (Base URL):

http://<your-server-ip>:3000/api/external获取研判报告列表

- 使用方式: 支持以下两种传参方式(推荐使用 Header 方式以提高安全性):

- 方式 A:HTTP Header(推荐)

- 方式 B:URL Query Parameter

- 接口列表 (Endpoints)

基础路径 (Base URL):

http://<your-server-ip>:3000/api/external获取研判报告列表

获取系统中已生成的分析报告清单,支持按时间范围过滤。

- 接口地址:

/reports/list

- 请求方式:

GET

- 请求参数:

参数名 | 类型 | 必填 | 说明 | 示例 |

start_time | String | 否 | 起始时间 (ISO 8601) | 2024-01-01T00:00:00Z |

end_time | String | 否 | 结束时间 (ISO 8601) | 2024-12-31T23:59:59Z |

- 调用示例 (cURL):

- 响应示例 (JSON):

- 获取报告详细数据

获取指定报告的完整结构化数据,包含 IOC、TTPs、攻击链图谱及防御差距分析结果。

- 接口地址:

/reports/detail

- 请求方式:

GET

- 请求参数:

参数名 | 类型 | 必填 | 说明 |

id | Number | 是 | 报告 ID (从列表接口获取) |

- 调用示例 (cURL):

- 响应示例 (JSON):

也可以单独提取。

请求参数

参数名 | 必填 | 类型 | 说明 |

id | ✅ | String/Int | 报告的唯一标识 ID。 |

token | ✅ | String | 系统分配的 API Token。 |

fields | ❌ | String | (可选) 指定返回字段列表,多个字段用英文逗号 , 分隔。如不传则返回全量数据。 |

支持筛选的字段列表

您可以通过

fields 参数组合以下任意字段:- 基础信息:

id: 报告 IDtitle: 报告标题filename: 原始文件名created_at: 创建时间summary: AI 生成的智能摘要

- 深度分析数据:

radar: 情报雷达图数据ttps: MITRE ATT&CK 战术与技术提取结果iocs: 威胁指标 (IP, Domain, Hash 等)playbooks: 自动化防御剧本 (Sigma 规则等)attack_chain: 攻击链图谱及推理逻辑defense_assessment: 防御覆盖度与差距分析sections: 报告章节切分数据

状态码 | 描述 | 原因及处理 | ㅤ |

200 | OK | 请求成功 | ㅤ |

400 | Bad Request | 参数缺失(如未传 id) | ㅤ |

401 | Unauthorized | Token 无效、缺失或已过期,请检查 Header 设置 | ㅤ |

404 | Not Found | 请求的资源(如报告 ID)不存在 | ㅤ |

500 | Internal Server Error | 服务器内部错误,请联系管理员 | ㅤ |

常见问题 (FAQ)

Q: 为什么上传 PDF 后分析需要一点时间?

A: 系统正在进行深度处理,包括高精度 OCR 解析、大模型推理(阅读全文并进行逻辑推演)以及生成可视化图谱。为了保证结果的准确性和深度,这需要一定的计算时间。

Q: 系统能分析英文报告吗?

A: 可以。无论原报告是中文还是英文,系统最终都会生成中文的摘要和分析结果,方便您快速阅读。

Q: "隐性推断"的准确率如何?

A: 系统基于上下文行为进行推理。建议您在查看图谱时,通过悬停节点查看 AI 的"推理理由"和"原文证据",以辅助您的人工确认。

技术支持

如果您在使用过程中遇到账号权限问题、API 配置错误或系统故障,请联系您的系统管理员。

关于软件 本产品由 HT 独立开发与设计。保留所有权利。